Customer 이용이 편리하게 각종 서비스를 지원하고 있습니다.

| TITLE | [MS 보안업데이트]2018년 1월 보안 위협에 따른 정기 보안 업데이트 권고 |

|---|---|

| DATE | 2018-01-10 오후 6:24:00 |

|

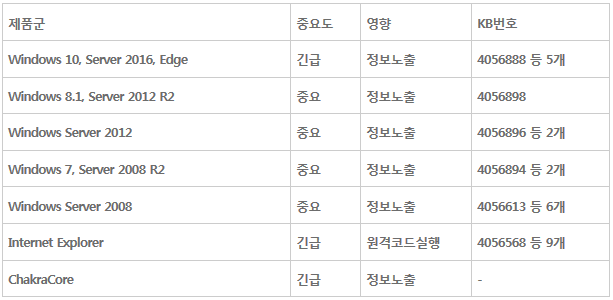

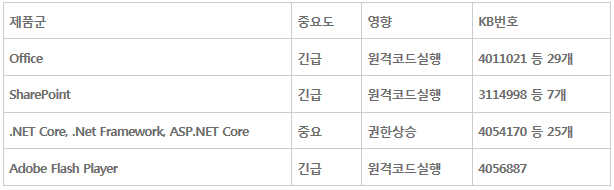

(주)서브이즈 보안팀에서 알려드립니다. 2018년 1월 MS 정기 보안업데이트가 10일자로 발표되었습니다. 확인하시고 꼭 업데이트 부탁드립니다. 감사합니다. □ 1월 보안업데이트 개요(총 11종) o 등급 : 긴급(Critical) 6종, 중요(Important) 5종 o 발표일 : 2018.1.4.(수) o 업데이트 내용  ※ ‘18년 1월 4일 업데이트는 CPU 칩셋 취약점을 포함하여 보안 업데이트 실시 - 참고사이트 : https://www.krcert.or.kr/data/secNoticeView.do?bulletin_writing_sequence=26929 o 발표일 : 2018.1.10.(수) o 업데이트 내용  o 참고사이트 - 한글 : https://portal.msrc.microsoft.com/ko-kr/security-guidance - 영문 : https://portal.msrc.microsoft.com/en-us/security-guidance Windows 10, Server 2016, Edge 보안 업데이트 □ 설명 o 공격자가 KASLR 우회를 통해 관리자 권한으로 로그인한 경우, 메모리 정보가 노출되는 취약점 o 관련취약점 : - 서비스거부 취약점(CVE-2018-0753) - 권한상승 취약점(CVE-2018-0743, 0744, 0748, 0749, 0751, 0752, 0803) - 정보노출 취약점(CVE-2018-0745, 0746, 0747, 0754, 0766, 0767, 0780, 0800) - 원격코드실행 취약점(CVE-2018-0758, 0762, 0768, 0769, 0770, 0772, 0773, 0774, 0775, 0776, 0777, 0778, 0781) o 영향 : 정보노출 o 중요도 : 긴급 o 관련 KB번호 - 4056888, 4056890, 4056891, 4056892, 4056893 □ 용어설명 o KASLR(Kernel Address Space Layout Randomization) : 운영체제에서 메모리 사용 시 하나의 페이지 테이블에 커널 영역과 사용자 영역을 나누어 사용하는데, 커널 영역을 추적할 수 없게 무작위로 배치하는 메모리 보안 기술 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows 8.1, Server 2012 R2 보안 업데이트 □ 설명 o 공격자가 KASLR 우회를 통해 관리자 권한으로 로그인한 경우, 메모리 정보가 노출되는 취약점 o 관련취약점 : - 서비스거부 취약점(CVE-2018-0753) - 권한상승 취약점(CVE-2018-0744, 0748, 0749, 0751, 0752) - 정보노출 취약점(CVE-2018-0746, 0747, 0754, 0788) o 영향 : 정보노출 o 중요도 : 중요 o 관련 KB번호 - 4056898 □ 용어설명 o KASLR(Kernel Address Space Layout Randomization) : 운영체제에서 메모리 사용 시 하나의 페이지 테이블에 커널 영역과 사용자 영역을 나누어 사용하는데, 커널 영역을 추적할 수 없게 무작위로 배치하는 메모리 보안 기술 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows Server 2012 보안 업데이트 □ 설명 o 공격자가 KASLR 우회를 통해 관리자 권한으로 로그인한 경우, 메모리 정보가 노출되는 취약점 o 관련취약점 : - 서비스거부 취약점(CVE-2018-0753) - 권한상승 취약점(CVE-2018-0744, 0748, 0749, 0751, 0752) - 정보노출 취약점(CVE-2018-0746, 0747, 0754, 0788) o 영향 : 정보노출 o 중요도 : 중요 o 관련 KB번호 - 4056896, 4056899 □ 용어설명 o KASLR(Kernel Address Space Layout Randomization) : 운영체제에서 메모리 사용 시 하나의 페이지 테이블에 커널 영역과 사용자 영역을 나누어 사용하는데, 커널 영역을 추적할 수 없게 무작위로 배치하는 메모리 보안 기술 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows 7, Server 2008 R2 보안 업데이트 □ 설명 o 공격자가 KASLR 우회를 통해 관리자 권한으로 로그인한 경우, 메모리 정보가 노출되는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2018-0748, 0749) - 정보노출 취약점(CVE-2018-0741, 0747, 0750, 0754, 0788) o 영향 : 정보노출 o 중요도 : 중요 o 관련 KB번호 - 4056894, 4056897 □ 용어설명 o KASLR(Kernel Address Space Layout Randomization) : 운영체제에서 메모리 사용 시 하나의 페이지 테이블에 커널 영역과 사용자 영역을 나누어 사용하는데, 커널 영역을 추적할 수 없게 무작위로 배치하는 메모리 보안 기술 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows Server 2008 보안 업데이트 □ 설명 o 공격자가 KASLR 우회를 통해 관리자 권한으로 로그인한 경우, 메모리 정보가 노출되는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2018-0748, 0749) - 정보노출 취약점(CVE-2018-0741, 0747, 0750, 0754, 0788) o 영향 : 정보노출 o 중요도 : 중요 o 관련 KB번호 - 4056613, 4056615, 4056759, 4056941, 4056942, 4056944 □ 용어설명 o KASLR(Kernel Address Space Layout Randomization) : 운영체제에서 메모리 사용 시 하나의 페이지 테이블에 커널 영역과 사용자 영역을 나누어 사용하는데, 커널 영역을 추적할 수 없게 무작위로 배치하는 메모리 보안 기술 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Internet Explorer 보안 업데이트 □ 설명 o 이용자가 Internet Explorer로 특수하게 제작된 악성 웹 페이지를 열람할 경우, 메모리 정보가 노출되는 취약점 o 관련취약점 : - 정보노출 취약점 - 원격코드실행 취약점(CVE-2018-0762, 0772) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4056568, 4056888, 4056890, 4056891, 4056892, 4056893, 4056894, 4056895, 4056896 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 ChakraCore 보안 업데이트 □ 설명 o 이용자가 Edge로 특수하게 제작된 악성 웹 페이지를 열람할 경우, 메모리 정보가 노출되는 취약점 ※ ChakraCore : Edge의 자바스크립트 엔진, Cloud, 게임엔진, IoT 등에서도 사용 o 관련취약점 : - 정보노출 취약점(CVE-2018-0767, 0780, 0800) - 원격코드실행 취약점(CVE-2018-0758, 0762, 0768, 0769, 0770, 0772, 0773, 0774, 0775, 0776, 0777, 0778, 0781) - 보안기능 우회 취약점(CVE-2018-0818) o 영향 : 정보노출 o 중요도 : 긴급 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Office 보안 업데이트 □ 설명 o 이용자가 특수 제작된 악성 Office 파일을 열람하는 경우, 원격코드실행이 허용되는 취약점 o 관련취약점 : - 원격코드실행 취약점(CVE-2018-0791, 0792, 0793, 0794, 0795, 0796, 0797, 0798, 0801, 0802, 0804, 0805, 0806, 0807, 0812) - 스푸핑 취약점(CVE-2018-0819) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB 번호 - 4011021, 4011201, 4011213, 4011273, 4011574, 4011580, 4011602, 4011605, 4011606, 4011607, 4011610, 4011611, 4011615, 4011622, 4011626, 4011627, 4011632, 4011636, 4011637, 4011639, 4011641, 4011643, 4011648, 4011651, 4011656, 4011657, 4011658, 4011659, 4011660 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 SharePoint 보안 업데이트 □ 설명 o 이용자가 특수 제작된 악성 Office 파일을 열람하는 경우, 원격코드실행이 허용되는 취약점 o 관련취약점 : - 정보노출 취약점(CVE-2018-0790) - 원격코드실행 취약점(CVE-2018-0792, 0797) - 스푸핑 취약점(CVE-218-0789) - XSS 취약점(CVE-2018-0799) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB 번호 - 3114998, 3141547, 4011579, 4011599, 4011609, 4011642, 4011653 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 .NET Core, .Net Framework, ASP.NET Core 보안 업데이트 □ 설명 o 이용자가 특수 제작된 악성 웹 페이지 링크를 클릭할 경우, 쿠키 및 인증 토큰 탈취로 인해 권한상승이 허용되는 취약점 o 관련취약점 : - 서비스거부 취약점(CVE-2018-0764) - 권한상승 취약점(CVE-2018-0784) - 보안기능 우회 취약점(CVE-2018-0786) - CSRF 취약점(CVE-2018-0785) o 영향 : 권한상승 o 중요도 : 중요 o 관련 KB 번호 - 4054170, 4054171, 4054172, 4054174, 4054175, 4054176, 4054177, 4054181, 4054182, 4054183, 4054993, 4054994, 4054995, 4054996, 4054997, 4054998, 4054999, 4055000, 4055001, 4055002, 4056888, 4056890, 4056891, 4056892, 4056893 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Adobe Flash Player 보안 업데이트 □ 설명 o 지원되는 모든 버전의 Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT 8.1, Windows 10 및 Windows Server 2016에 설치된 Adobe Flash Player의 취약점을 해결 o 관련취약점 : - Adobe 보안 업데이트 APSB18-01 설명된 취약점 o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4056887 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 참조 : 인터넷침해대응센터 |

|

365일 24시간

고객센터

영업시간 : 10:00~19:00 장애문의 : 24시간

영업 문의 : 070.8708.3672

디도스 문의 : 010 . 9569 . 2540 (김석현 차장)

메신저 문의 : 070.8708.3672 ![]() ID : sukhyun98

ID : sukhyun98

계좌안내

국민은행 : 074301-04-138819 (주)서브이즈

우리은행 : 1005-402-413234 (주)서브이즈