Customer 이용이 편리하게 각종 서비스를 지원하고 있습니다.

| TITLE | [MS 보안업데이트]2017년 7월 보안 위협에 따른 정기 보안 업데이트 권고 |

|---|---|

| DATE | 2017-08-04 오후 6:09:00 |

|

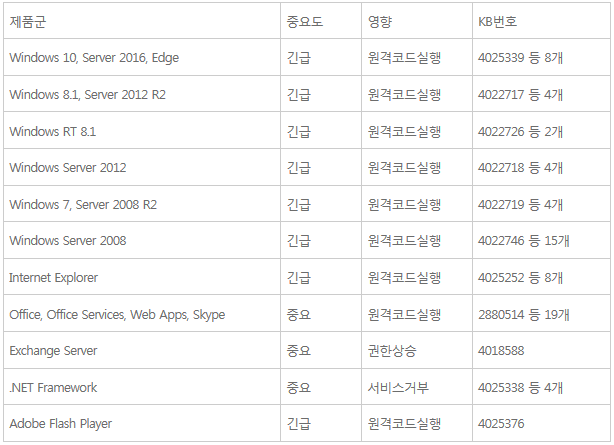

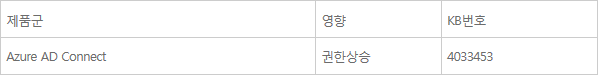

(주)서브이즈 보안팀에서 알려드립니다. 2017년 7월 MS 정기 보안업데이트가 12일자로 발표되었습니다. 확인하시고 꼭 업데이트 부탁드립니다. 감사합니다. □ 7월 보안 업데이트 개요(총 11종) o 발표일 : 2017.07.12.(수) o 등급 : 긴급(Critical) 8종, 중요(Important) 3종 o 업데이트 내용  o 참고사이트 - 한글 : https://portal.msrc.microsoft.com/ko-kr/security-guidance - 영문 : https://portal.msrc.microsoft.com/en-us/security-guidance □ 기타 보안 업데이트 o 발표일 : 2017.06.27.(화) o 업데이트 내용  Windows 10, Server 2016, Edge 보안 업데이트 □ 설명 o 공격자가 특수하게 제작된 악성 응용 프로그램을 실행할 경우, 원격코드실행을 허용하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8467, 8556, 8561, 8562, 8563, 8566, 8573, 8574, 8576, 8577, 8578, 8579, 8580, 8581, 8590) - 인증우회 취약점(CVE-2017-8495, 8592, 8599) - 서비스거부 취약점(CVE-2017-8587) - 원격코드실행 취약점(CVE-2017-8463, 8565, 8584, 8588, 8589, 8595, 8596, 8598, 8601, 8603, 8604, 8605, 8606, 8607, 8608, 8609, 8610, 8617, 8619) - 정보노출 취약점(CVE-2017-0170, 8486, 8554, 8557, 8564, 8575, 8582) - 스푸핑 취약점(CVE-2017-8602, 8611) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4025344, 4025339, 4025338, 4025342, 4022714, 4022715, 4022727, 4022725 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows 8.1, Server 2012 R2 보안 업데이트 □ 설명 o 공격자가 특수하게 제작된 악성 응용 프로그램을 실행할 경우, 원격코드실행을 허용하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8467, 8556, 8561, 8562, 8563, 8573, 8577, 8578, 8580, 8581, 8590) - 인증우회 취약점(CVE-2017-8495, 8592) - 서비스거부 취약점(CVE-2017-8587) - 원격코드실행 취약점(CVE-2017-8463, 8565, 8588, 8589) - 정보노출 취약점(CVE-2017-0170, 8486, 8554, 8557, 8564, 8582) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4022717, 4022726, 4025333, 4025336 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows RT 8.1 보안 업데이트 □ 설명 o 공격자가 특수하게 제작된 악성 응용 프로그램을 실행할 경우, 원격코드실행을 허용하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8467, 8556, 8561, 8562, 8563, 8573, 8577, 8578, 8580, 8581, 8590) - 인증우회 취약점(CVE-2017-8495, 8592) - 서비스거부 취약점(CVE-2017-8587) - 원격코드실행 취약점(CVE-2017-8463, 8565, 8588, 8589) - 정보노출 취약점(CVE-2017-8486, 8554, 8557, 8564, 8582) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4022726, 4025336 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows Server 2012 보안 업데이트 □ 설명 o 공격자가 특수하게 제작된 악성 응용 프로그램을 실행할 경우, 원격코드실행을 허용하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8467, 8556, 8561, 8562, 8563, 8573, 8577, 8578, 8580, 8581, 8590) - 인증우회 취약점(CVE-2017-8495, 8592) - 서비스거부 취약점(CVE-2017-8587) - 원격코드실행 취약점(CVE-2017-8463, 8565, 8588, 8589) - 정보노출 취약점(CVE-2017-0170, 8486, 8554, 8557, 8564, 8582) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4022718, 4022724, 4025331, 4025343 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows 7, Server 2008 R2 보안 업데이트 □ 설명 o 공격자가 특수하게 제작된 악성 응용 프로그램을 실행할 경우, 원격코드실행을 허용하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8467, 8556, 8563, 8573, 8577, 8578, 8580, 8581, 8590) - 인증우회 취약점(CVE-2017-8495, 8592) - 서비스거부 취약점(CVE-2017-8587) - 원격코드실행 취약점(CVE-2017-8463, 8565, 8588, 8589) - 정보노출 취약점(CVE-2017-0170, 8486, 8557, 8564, 8582) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4022719, 4022722, 4025337, 4025341 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Windows Server 2008 보안 업데이트 □ 설명 o 공격자가 특수하게 제작된 악성 응용 프로그램을 실행할 경우, 원격코드실행을 허용하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8467, 8556, 8563, 8573, 8577, 8578, 8580, 8581, 8590) - 인증우회 취약점(CVE-2017-8495, 8592) - 서비스거부 취약점(CVE-2017-8587) - 원격코드실행 취약점(CVE-2017-8463, 8565, 8588, 8589) - 정보노출 취약점(CVE-2017-0170, 8486, 8554, 8557, 8564, 8582) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4022746, 4022748, 4022887, 4022914, 4025240, 4025397, 4025398, 4025409, 4025497, 4025674, 4025872, 4025877, 4026059, 4026061, 4032955 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Internet Explorer 보안 업데이트 □ 설명 o 이용자가 Internet Explorer로 특수하게 제작된 악성 웹 페이지를 열람할 경우, 원격코드실행이 허용되는 취약점 o 관련취약점 : - 인증우회 취약점(CVE-2017-8592) - 원격코드실행 취약점(CVE-2017-8594, 8606, 8607, 8608, 8618) - 스푸핑 취약점(CVE-2017-8602) o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4025252, 4025331, 4025336, 4025338, 4025339, 4025341, 4025342, 4025344 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Office 보안 업데이트 □ 설명 o 이용자가 특수 제작된 악성 Office 파일을 열람하는 경우, 원격코드실행이 허용되는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8569) - 원격코드실행 취약점(CVE-2017-0243, 8501, 8502, 8570) o 영향 : 원격코드실행 o 중요도 : 중요 o 관련 KB 번호 - 2880514, 3191833, 3191894, 3191897, 3191902, 3191907, 3203459, 3203468, 3203469, 3203477, 3212224, 3213537, 3213544, 3213545, 3213555, 3213559, 3213624, 3213640, 3213657 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Exchange Server 보안 업데이트 □ 설명 o 이용자가 특수하게 제작된 악성 URL 링크를 클릭할 경우, 악성 사이트로 redirect되어 권한상승이 발생하는 취약점 o 관련취약점 : - 권한상승 취약점(CVE-2017-8559, 8560) - 스푸핑 취약점(CVE-2017-8621) o 영향 : 권한상승 o 중요도 : 중요 o 관련 KB 번호 - 4018588 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 .NET Framework 보안 업데이트 □ 설명 o 공격자에 의해 .NET Framework 구성요소에서 비정상적인 유효성 검사가 이루어질 경우, 서비스거부가 발생하는 취약점 o 관련취약점 : - 서비스거부 취약점(CVE-2017-8585) o 영향 : 서비스거부 o 중요도 : 중요 o 관련 KB 번호 - 4025338, 4025339, 4025342, 4025344 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Adobe Flash Player 보안 업데이트 □ 설명 o 지원되는 모든 버전의 Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT 8.1, Windows 10 및 Windows Server 2016에 설치된 Adobe Flash Player의 취약점을 해결 o 관련취약점 : - Adobe 보안 업데이트 APSB17-21에 설명된 취약점 o 영향 : 원격코드실행 o 중요도 : 긴급 o 관련 KB번호 - 4025376 □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 Azure AD Connect □ 설명 o 이용자가 Azure AD(Active Directory) Connect에서 PASSWORD WRITEBACK 기능 활성화로 인해 관리자의 암호 변경을 허용하는 경우, 권한 상승이 발생하는 취약점 o 관련취약점 : - 권한 상승 취약점(CVE-2017-8613) o 영향 : 권한상승 o 관련 KB번호 - 4033453 □ 영향 받는 소프트웨어 o 참고사이트 - https://technet.microsoft.com/ko-kr/library/security/4033453.aspx □ 해결책 o 영향 받는 소프트웨어를 이용하는 경우 마이크로소프트사의 보안 패치 적용 - 최신 버전 : Azure AD Connect 1.1.553.0 참조 : 인터넷침해대응센터 |

|

365일 24시간

고객센터

영업시간 : 10:00~19:00 장애문의 : 24시간

영업 문의 : 070.8708.3672

디도스 문의 : 010 . 9569 . 2540 (김석현 차장)

메신저 문의 : 070.8708.3672 ![]() ID : sukhyun98

ID : sukhyun98

계좌안내

국민은행 : 074301-04-138819 (주)서브이즈

우리은행 : 1005-402-413234 (주)서브이즈