Customer 이용이 편리하게 각종 서비스를 지원하고 있습니다.

| TITLE | [MS 보안업데이트]2015년 7월 MS 정기 보안업데이트 권고 |

|---|---|

| DATE | 2015-09-03 오후 4:56:00 |

|

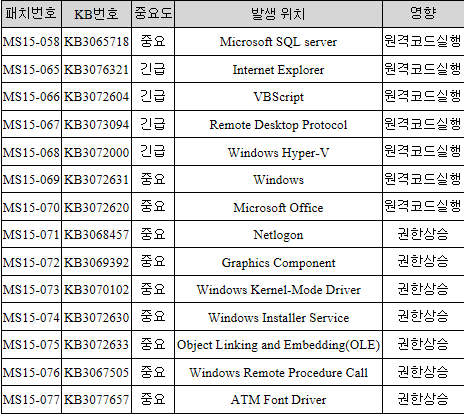

(주)서브이즈 보안팀에서 알려드립니다. 2015년 7월 MS 정기 보안업데이트가 15일자로 발표되었습니다. 긴급업데이트도 있으니 확인하시고 꼭 업데이트 부탁드립니다. 감사합니다. □ 7월 보안업데이트 개요(총 14종) o 발표일 : 2015. 07. 15 (수) o 등급 : 긴급(Critical) 4종, 중요(Important) 10종 o 업데이트 내용  □ 특이사항 o 7월 보안 업데이트 14종 중 긴급은 4종임 [MS15-058] SQL 서버 취약점으로 인한 원격코드 실행 문제 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 공격자가 초기화되지 않은 함수를 호출하여, 잘못된 주소에서 가상 함수를 불러오도록 특수하게 조작된 쿼리를 전송할 경우 원격 코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - SQL 서버 권한상승 취약점 – (CVE-2015-1761) - SQL 서버 원격코드 실행 취약점 – (CVE-2015-1762, 1763) o 영향 : 원격코드 실행 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-058 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-058 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-065] Internet Explorer 누적 보안 업데이트 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 사용자가 특수하게 제작된 웹페이지에 접속할 경우, 원격 코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - VBScript 메모리 손상 취약점 - (CVE-2015-2372) - Internet Explorer XSS 필터 우회 취약점 - (CVE-2015-2398) - Internet Explorer 권한상승 취약점 - (CVE-2015-2402) - JScript9 메모리 손상 취약점 - (CVE-2015-2419) - Internet Explorer ASLR 우회 취약점 - (CVE-2015-2419) ※ Address Space Layout Randomization(ASLR) : MS Windows에서 제공하는 메모리 보호기법 - Internet Explorer 메모리 손상 취약점 - (CVE-2015-1733, CVE-2015-1738, CVE-2015-1767, CVE-2015-2383~85, CVE-2015-2388~91, CVE-2015-2397, CVE-2015-2401, CVE-2015-2403~04, CVE-2015-2406, CVE-2015-2408, CVE-2015-2411, CVE-2015-2422, CVE-2015-2425) o 영향 : 원격코드 실행 o 중요도 : 긴급 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-065 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-065 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-066] VBScript 스크립팅 엔진 취약점으로 인한 원격코드 실행 문제 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 사용자가 특수하게 제작된 웹페이지에 접속할 경우, 원격코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - VBScript 메모리 손상 취약점 - (CVE-2015-2372) o 영향 : 원격코드 실행 o 중요도 : 긴급 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-066 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-066 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-067] 원격 데스크톱 프로토콜 취약점으로 인한 원격코드 실행 문제 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 공격자가 특수하게 제작된 시퀀스 패킷을 전송할 경우, 원격코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - Remote Desktop Protocol(RDP) 원격코드 실행 취약점 – (CVE-2015-2373) o 영향 : 원격코드 실행 o 중요도 : 긴급 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-067 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-067 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-068] Windows Hyper-V의 취약점으로 인한 원격코드 실행 문제 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 인가된 사용자가 특수하게 제작된 응용프로그램을 실행할 경우, 원격코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - Hyper-V 버퍼오버플로우 취약점 – (CVE-2015-2361) - Hyper-V 시스템 데이터구조 취약점 – (CVE-2015-2362) o 영향 : 원격코드 실행 o 중요도 : 긴급 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-068 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-068 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-069] Windows의 취약점으로 인한 원격코드 실행 문제 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 사용자가 특수하게 제작된 동적 링크 라이브러리(DLL) 파일을 포함한 프로그램을 실행할 경우, 원격코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - Windows DLL 원격코드 실행 취약점 – (CVE-2015-2368) - DLL Planting 원격코드 실행 취약점 – (CVE-2015-2369) o 영향 : 원격코드 실행 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-069 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-069 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-070] Microsoft Office의 취약점으로 인한 원격코드 실행 문제 □ 영향 o 공격자가 영향 받는 시스템에 원격코드 실행 □ 설명 o 사용자가 특수하게 제작된 Office 파일을 열 경우, 원격코드가 실행될 수 있는 취약점이 존재 o 관련취약점 : - Microsoft Office 메모리 손상 취약점 – (CVE-2015-2376~7, CVE-2015-2379~80, CVE-2015-2415, CVE-2015-2424) - Microsoft Excel ASLR 우회 취약점 – (CVE-2015-2375) - Microsoft Excel DLL 원격코드 실행 취약점 – (CVE-2015-2378) o 영향 : 원격코드 실행 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-070 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-070 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-071] Netlogon 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o 공격자가 주 도메인 컨트롤러(PDC)에 접근하여 특수하게 제작된 응용프로그램을 실행할 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - Netlogon 권한 상승 취약점 – (CVE-2015-2374) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-071 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-071 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-072] Windows Graphics Component 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o 윈도우 운영체제에서 비트맵 이미지 변환에 실패할 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - Graphics Component 권한 상승 취약점 – (CVE-2015-2364) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-072 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-072 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-073] Windows 커널 모드 드라이버의 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o 공격자가 영향 받는 시스템에 접속하여 특수하게 제작된 응용프로그램을 실행할 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - Win32k 권한 상승 취약점 – (CVE-2015-2363, CVE-2015-2365~67, CVE-2015-2381~82) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-073 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-073 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-074] Windows 인스톨러 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o Windows 인스톨러가 지정된 스크립트를 잘못 실행하는 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - Windows 인스톨러 권한 상승 취약점 – (CVE-2015-2371) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-074 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-074 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-075] Object Linking and Embedding(OLE) 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o Internet Explorer를 통해 임의코드를 실행할 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - OLE 권한 상승 취약점 – (CVE-2015-2416~17) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-075 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-075 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-076] Windows Remote Procedure Call 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o 공격자가 영향 받는 시스템에 접속하여 특수하게 제작된 응용프로그램을 실행할 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - Windows Remote Procedure Call 권한 상승 취약점 – (CVE-2015-2370) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-076 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-076 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 [MS15-077] ATM 폰트 드라이버 취약점으로 인한 권한 상승 문제 □ 영향 o 공격자가 영향 받는 시스템에 권한 상승 □ 설명 o 공격자가 영향 받는 시스템에 접속하여 특수하게 제작된 응용프로그램을 실행할 경우, 권한 상승 문제가 발생할 수 있는 취약점 o 관련취약점 : - ATMFD.DLL 메모리 손상 취약점 – (CVE-2015-2387) o 영향 : 권한 상승 o 중요도 : 중요 □ 해당시스템 o 참조사이트 참고 - 한글 : https://technet.microsoft.com/ko-kr/library/security/MS15-077 - 영문 : https://technet.microsoft.com/en-us/library/security/MS15-077 □ 해결책 o 해당 시스템에 대한 마이크로소프트사의 취약점 패치 적용 참조 : 인터넷침해대응센터 |

|

365일 24시간

고객센터

영업시간 : 10:00~19:00 장애문의 : 24시간

영업 문의 : 070.8708.3672

디도스 문의 : 010 . 9569 . 2540 (김석현 차장)

메신저 문의 : 070.8708.3672 ![]() ID : sukhyun98

ID : sukhyun98

계좌안내

국민은행 : 074301-04-138819 (주)서브이즈

우리은행 : 1005-402-413234 (주)서브이즈